《前言》

翔名科技主要是做半導體設備的公司,公司是台積電的供應廠商,公司早期以代理相關半導體耗材起家,後來跨足鍍膜、沖洗機台的製造及代工,是台積電的主要往來廠商。去年六月,公司一樣的被駭客組織給盯上,所以我們可以知道,現在的產業,都是一整個產業鏈綁在一起的,只要是相關產業鏈,其中一家的資安防護過於薄弱,都會影響整個產業鏈的運作的,因此,不論規模大小,資安防護都是當前重要的議題之一。

我們先簡單的看過兩項揭露的狀況:(筆者覺得重要的部分)

(一)敘明資通安全風險管理架構、資通安全政策、具體管理方案及投入資通安全管理之資源等。

一、資訊安全風險管理及架構及資通安全政策:

(1) 制定「資訊安全暨智慧財產保護政策」與「電腦系統管理程序」以維護資訊安全環境,管理資訊設備、網路與資訊系統之依據,減少公司資訊安全風險,且公司稽核人員針對資通安全環境,每年執行定期與不定期資通安全查核,並將查核結果做成內部稽核報告呈送審計委員會、董事會報告,以期落實資安規範。

(2) 每年定期接受資訊安全教育,並要求同仁遵守公司資訊安全規範及要求,以落實維護資訊安全,確保客戶及公司之安全。

(3) 制訂「資訊安全事件通報處理辦法」,一旦發生資安事件,將依據影響範圍進行通報,如遇緊急重大資安事件即啟動資安處理小組,由資訊安全主管分派任務編組與執行系統復原作業,並在事件處理完畢後進行分析與採取矯正措施、保存記錄,避免事件重複發生。

(4) 公司採用相對應的多層次防禦架構,導入內網、外網及郵件等資安防毒與防駭系統,並定期進行弱點掃描、委託外部第三方評估單位進行滲透測試等相關檢測,確保資安管控之有效性。

(二)列明最近年度及截至年報刊印日止,因重大資通安全事件所遭受之損失、可能影響及因應措施,如無法合理估計者,應說明其無法合理估計之事實。

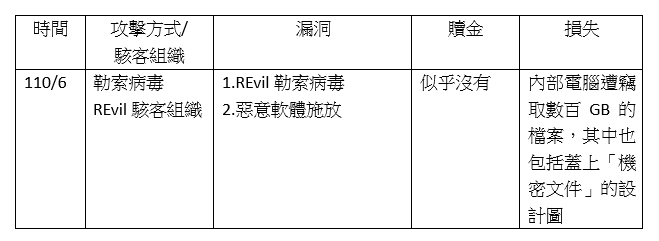

我們依照翔名科技年報重大資通安全事件所揭露,並從新聞上資料,整理如下:

《攻擊事件簡述》:

REvil勒索病毒,主要是以如帶有魚叉式釣魚(spear phishing)連結或附件檔的垃圾郵件,使用有效帳號進行RDP連線,入侵網站以及漏洞攻擊。也常會使用其他具有針對性攻擊性質的技術。同時也會利用更新的漏洞進行橫向攻擊。(資料來源:趨勢科技,資安趨勢部落格:https://blog.trendmicro.com.tw/?p=67064#more-67064)

根據新聞,REvil這次是把蓋有機密的設計圖,直接上網兜售,似乎也未對公司開出贖金的要求,如果新聞屬實,那這些駭客組織可能還有針對公司規模大小,作出區分,並採取不同的手段獲取金錢。(新聞來源:https://www.ctwant.com/article/125367)

《分析》:

由於翔名規模較小,所以在組織架構上,就沒有另外設立資安單位或者風控單位來進行管理,他們的做法就是制訂或修定內部控制制度,然後配合稽核單位,在往上對董事會及審計委員報告。

此種做法的問題,在於稽核單位如果沒有相關的資安背景或知識,在資安的判斷及處理方式,會出現僅做表面程序查核的問題,舉個例子,如果稽核單位的稽查人員是會計背景的人,他也從未觸碰過資通的資訊,就算資訊單位配合,然而,如果資訊單位的人員也對資通安全方面,一知半解的情況,那麼是否能夠面對這種駭客強度的攻擊呢?

另外要提到的一點,就是現在大部分小公司都由資訊部門來兼資安工作,可是很多公司大概也不知道該怎麼做?以及如何去做?只要遇到『資』這個字,就通通認定是資訊單位,殊不知,資安是全公司每個人都要了解,並確實執行的事情,所以是每個組織單位,每個員工的事情才對。

所以在上述這種情況之下,類似翔名科技,就會出現完全沒有任何防禦政策的情況,如果某天公司資訊系統被徹底攻陷並摧毀時,或許只能請資訊外包商通知高層級的單位協助了,但是,如果出現同時間大規模的攻擊事件,試問,在外包商人力不夠的情況下,該如何自處呢?